PAYPAL: Clicca qui

STRIPE: Clicca qui

In alternativa, è possibile effettuare un bonifico bancario (SEPA) utilizzando il nostro conto

Titolare del conto: Come Don Chisciotte

IBAN: BE41 9674 3446 7410

BIC: TRWIBEB1XXX

Causale: Raccolta fondi

DI TOM BURGHARDT

globalresearch.ca

Riprendendo le guerre ai crittaggi degli anni ’90, i servizi segreti Statunitensi stanno preparando un’ offensiva che forzerà le compagnie telefoniche a riprogettare i loro sistemi per facilitare lo spionaggio di internet.

Spacciandolo per un semplice “ritocco” tecnico che “modernizzerà” la legislazione esistente verso le intercettazioni, funzionari della sicurezza di governo richiederanno alle compagnie telefoniche e di servizi internet di fornire alla polizia federale gli accessi con cui si possono bypassare i crittaggi e le funzioni di sicurezza interni delle comunicazioni elettroniche.

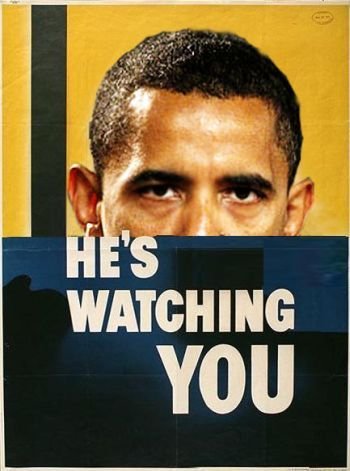

L’ amministrazione Obama uguaglia, se non addirittura sorpassa, le mosse antidemocratiche del regime Bush nel monitorare e sorvegliare le comunicazioni private degli americani. Il New York Times la settimana scorsa ha riferito che “polizia federale e funzionari della sicurezza governativa stanno cercando nuove norme radicali per internet”.

Seguendo da vicino le orme dei raid dell’ FBI su pacifisti e attivisti internazionali, l’ amministrazione del “cambiamento” ora vuole che il Congresso richieda a tutti i provider di comunicazioni “di essere tecnicamente capaci di obbedire, se richiesto, ad un ordine di intercettazione.”

Charlie Savage, giornalista del Times, ci informa che l’ amministrazione richiederà che i fornitori di software e comunicazioni realizzino una porta d’accesso per le agenzie federali e di intelligence, fornendo così alle spie che setacciano “trasmettitori di e-mail crittate come i BlackBerry, social network come Facebook e software che permettono di comunicare tramite piattaforme p2p come Skype” i mezzi “per intercettare e decodificare i messaggi crittati”.

Chiamando queste nuove restrizioni legislative come “ragionevoli” e “necessari” strumenti per la polizia che “preverrà l’ erosione dei loro poteri investigativi”, il portavoce del FBI, consulente generale, Valerie E. Caproni, dice sul Times: “Stiamo parlando di intercettazioni legalmente autorizzate”.

Davvero?

L’ affermazione di Caproni sul fatto che il Bureau e agenzie di spionaggio varie, come l’ NSA (National Security Agency), non siano interessate ad “espandere la loro autorità” ma solo a “mantenere la loro capacità di svolgere le esistenti competenze per la sicurezza pubblica e nazionale” è un trito di bugie senza alcuna credibilità.

Infatti le “esistenti competenze” dello stato per spiare le comunicazioni private sotto il Patriot Act e direttive presidenziali come il National Security- e il Homeland Security Presidential Directives (NSPD/HSPD), in settori come: la “continuità di governo” (NSPD 51/HSPD 20) , “cybersicurezza” (NSPD 54/HSPD 23) , “biometria” (NSPD 59/HSPD 24) , ha portato alla creazione di un elevato numero di programmi classificati come “servizi segreti” sotto Obama.

Come ho scritto molte volte, più recentemente ad agosto (in: “Obama richiede l’accesso ai documenti internet, in segreto e senza l’autorizzazione della corte” su Antifascist Calling , 12 agosto 2010), già dalla sua inaugurazione nel 2009, il presidente Obama non ha fatto nulla per cambiare il corso delle cose. Invece ha fatto grossi passi verso il Comprehensive National Cybersecurity Initiative (CNCI), una versione considerata più accettabile del NSPD 54/HSPD 23, per assicurare che il “President’s Surveillance Program” (PSP) lanciato da Bush rimanga una caratteristica fissa nella vita giornaliera degli Stati Uniti.

In un report circolato largamente l’anno scorso, gli ispettori generali dalle cinque agenzie federali, incluse: Central Intelligence Agency, National Security Agency e l’ ufficio del Director of National Intelligence, è stato fatto notare che in seguito al consiglio proveniente dall’ Office of Legal Counsel sotto Jay Bybee e John C. Yoo, quelli che hanno abilitato la tortura, “il Presidente ha autorizzato l’ NSA ad assumere un numero di nuove attività di intelligence altamente riservate” ciò va ben oltre le regolari intercettazioni alla loro portata, comprendendo “attività” aggiuntive non specificate che mai verranno spiegate al pubblico.

Quelli che una volta erano considerati dai Democratici (e dalla loro sempre più piccola base di sostenitori, cheerleader e leccapiedi) crimini indicibili quando commessi dai rozzi Repubblicani, sono ora considerati come “pensieri lungimiranti”, addirittura come politiche “visionarie”, quando lanciate dai falsi “progressisti” che occupano lo Studio Ovale.

E con il “terrorismo cresciuto-in-casa” e la “cyber-sicurezza” come priorità principali nell’ agenda dell’ amministrazione, gli insensati della Casa Bianca e i loro amici del vecchio regime stanno dando sfogo a tutte le risorse disponibili.

La settimana scorsa, parlando all “Ideas Forum”, a Washington D.C., l’ ex direttore del National Intelligence Mike McConnell, attualmente alto dirigente della misteriosa Booz Allen Hamilton, una società di sicurezza privata, ha detto che la cybersicurezza è “il lupo alla porta” e “un cyber-attacco su larga scala potrebbe avere un impatto sull’ economia globale maggiore di quanto abbiano fatto gli attacchi dell’11 settembre”, così riferisce The Atlantic.

McConnell e l’ex consulente dell’ Homeland Security Council di Bush, Frances Fragos Townsend, attuale presidente del Intelligence and National Security alliance (INSA) , una lobby di Washington, hanno incoraggiato l’ amministrazione Obama a trasformare “ciò che ci difendeva dai cyber-attacchi”, rivendicando che i servizi segreti non hanno la capacità organizzativa e l’ autorità di prevenire e rispondere a minacce verso la sicurezza informatica”.

La loro ricetta? Ovviamente, liberare i pitbull del NSA. La Townsend ha detto che “l’ NSA è la vera risorsa di questo governo.”

Per quanto possa essere vero, nonostante la Townsend falsamente affermi che l’ NSA è legalmente proibita allo spionaggio interno, non ha prevenuto il suo ex capo dal reggere un apparato di sorveglianza interno al NSA attraverso programmi come STELLAR WIND e PINWALE, il programma dell’ agenzia per l’ intercettazione delle e-mail.

Sia Townsend che McConnell dichiarano che la legge non riesce a tenere il passo della presunta minaccia di attacchi informatici e propone all’ amministrazione di dare maggiore autorità all’ NSA nel campo interno.

Nessuna menzione è stata fatta dal reporter liberal dell’ Atlantic, Max Fisher, simpatizzante delle idee interventiste, sul fatto che la società di McConnell ha raccolto contratti da miliardi di dollari per il loro lavoro di sicurezza informatica svolto in segretezza per le agenzie.

Difficilmente si scompongono quando si tratta di intercettazioni elettroniche, l’ FBI sta cercando di espandere la sua già formidabile capacità attraverso i programmi “going dark”.

Come Antifascist Calling aveva precedentemente riportato (in: “FBI ‘Going Dark.’ Budget Request for High-Tech Surveillance Capabilities Soar”, il 17 amggio 2009), il Bureau ha chiesto –e ottenuto– 233,9 miliardi di dollari nell’ anno fiscale 2010 per lo sviluppo di un nuovo programma avanzato di sorveglianza elettronica.

ABC News per prima aveva divulgato il programma l’ anno scorso, riferendo che “il termine ‘Going Dark’ non si riferisce ad una specifica risorsa, ma è il nome di un programma per una divisione del FBI, la Operational Technology Division (OTD), un programma di intercettazione legale condiviso da diverse agenzie federali”.

Secondo l’ ABC, “il termine vale per la ricerca e lo sviluppo di nuovi strumenti, supporti tecnici e iniziative di formazione”.

Il New York Times ha riportato la scorsa settimana che l’ OTD ha speso 9,75 milioni di dollari “aiutando compagnie di comunicazione” a sviluppare “capacità d’ intercettazione” per il Bureau.

Amministrazione Ipocrita

La pressione dell’ amministrazione per un maggior controllo è tanto più ironica se consideriamo che il Dipartimento di Stato, stando a quanto dice Reuters, ha detto in agosto che era “deluso” che “gli Emirati Arabi Uniti avessero pianificato di tagliare i servizi per BlackBerry, facendo notare che il paese del Golfo stava fissando un pericoloso precedente per la limitazione della libertà di informazione.”

Come ha detto il Washington Post tempo fa, influenti ufficiali degli Emirati Arabi hanno dichiarato che questo “bloccherà le caratteristiche chiave degli smartphone BlackBerry perché gli apparecchi operano fuori dalla portata di monitoraggio del governo”.

Adducendo –per forza- “a timori per la sicurezza nazionale”, la misura “potrebbe” essere motivata “in parte” dal timore che “il sistema di messaggistica potrebbe essere sfruttato da” –cosa?– “terroristi o altri criminali che non possono essere controllati dalle autorità locali”.

Quella lanterna di democrazia, l’ Arabia Saudita, ha detto che seguirà a ruota. In risposta, il portavoce del Dipartimento di Stato, P.J. Crowley ha detto che gli Stati Uniti “sono obbligati a promuovere il libero flusso di informazioni. Crediamo sia intrinseco ad una economia innovativa”.

Con impassibilità, Crowley raccontando di un briefing al Dipartimento di Stato, ha detto: “pensiamo si tratti di un elemento molto importante per la democrazia, diritti umani e libertà di circolazione di informazioni nel 21esimo secolo”.

“Crediamo che questo possa rappresentare un pericoloso precedente”, ha detto. “Dovrebbero aprire le società a queste nuove tecnologie che hanno l’ opportunità di dare più potere alla gente invece di cercare di vedere come limitare certe tecnologie.”

A rimarcare l’ ipocrisia del regime Obama, Yousef Otaiba, Ambasciatore degli Emirati negli Stati Uniti, contrattacca dicendo che i commenti di Crowley sono stati “deludenti” e che “hanno contraddetto lo stesso approccio del governo statunitense sulla regolamentazione delle telecomunicazioni”.

“Gli Emirati Arabi”, ha detto Otaiba, “richiedono la stessa conformità degli Stati Uniti per le stesse ragioni: proteggere la sicurezza nazionale e dare assistenza alla polizia.”

La BBC ci ha informati a luglio che gli ufficiali degli Emirati Arabi erano preoccupati dal fatto che i software criptati e i network usati dalla Research in Motion, casa madre dei BlackBerry, “rendevano difficile al governo il monitoraggio delle comunicazioni”.

Sebbene questa sia precisamente la mentalità che spadroneggia in casa, i media riportano identiche manovre fatte dal governo degli Stati Uniti, senza nemmeno una critica, fallendo nel rimarcare la disconnessione fra la retorica dell’ amministrazione e l’ evidenza dei fatti.

Fra le proposte considerate dall’ amministrazione, il Times riporta che ufficiali “si stanno coalizzando” attorno diverse “probabili esigenze”, tra queste si include che “i servizi di comunicazione che criptano messaggi devono avere un modo per poi decifrarli.” La legge degli Stati Uniti verrà applicata anche agli affari oltremare, non solo alle società domestiche. Il Times afferma che “providers con base straniera che operano all’ interno degli Stati Uniti dovranno avere un servizio interno in grado di realizzare intercettazioni.” E finalmente il colpo finale per il diritto alla privacy, “gli sviluppatori di software che permettono comunicazioni in p2p dovranno riprogettare i loro servizi per permettere le intercettazioni”.

Le società che non riusciranno ad adeguarsi “andranno incontro a multe o altre penalità.” Il Times ha dimenticato di dirci, comunque, che pene spettano agli sviluppatori di software o ai singoli utilizzatori che abbiano la temerarietà di progettare –o di utilizzare– sistemi che bypassino le chiavi d’ accesso dei servizi segreti.

Uno Stato di Polizia Elettronica

Più che essere un ” dispositivo di sicurezza potenziato”, la proposta dell’ amministrazione per lo spionaggio del p2p potrebbe essere una manna per hacker, ladri e malintenzionati vari che continuamente sfruttano qualunque “firewall” le compagnie e i loro alleati politici elaborano “per tenerci al sicuro”.

Infatti, ricercatori di sicurezza e privacy informatica come Christopher Soghoian e Sid Stamm, hanno rivelato nel loro documento: Certified Lies: Detecting and Defeating Government Interception Attacks Against SSL , che agenzie dei servizi segreti hanno già compromesso il processo di certificazione del Secure Socket Layer (SSL, il piccolo lucchetto che appare durante le transazioni criptate online che presumete “sicure”), e lo fanno sistematicamente.

A Marzo, Soghoian e Stamm hanno introdotto il pubblico ad “un nuovo attacco, un attacco alla creazione di certificati obbligati, dove agenzie governative costringono le autorità di certificazione a rilasciare un falso certificato SSL che viene poi usato da agenzie di intelligence per intercettare segretamente e dirottare le comunicazioni via internet”.

Gli intrepidi ricercatori hanno fornito “prove allarmanti” suggerendo che “questo attacco è attivo”, e che una società di sicurezza di nicchia, la Packet Forensics, sta già vendendo alle agenzie governative “un dispositivo segreto di sorveglianza per le reti estremamente piccolo”.

Ora sembra che l’ amministrazione Obama sia alla ricerca dell’ autorizzazione del congresso per legalizzare spionaggi segreti da parte di ufficiali di sicurezza e da una cricca di mercenari appaltatori che ingrassano sovvertendo il nostro diritto alla privacy.

Commentando le proposte dell’ amministrazione in un recente post , Soghoian fa notare che quando richieste di segnalazione intercettazioni furono emendate nel 2000, discussioni simili ci furono sul fatto che una solida crittografia “avrebbe potuto danneggiato la sicurezza nazionale”.

Il Congresso ha inserito una comunicazione che obbliga le agenzie come l’ FBI a “includere statistiche sul numero di ordini di intercettazione in cui ci siano dati crittati e se questi crittaggi ostacolano le agenzie dal ottenere il semplice testo della comunicazione intercettata”.

Non è andata così.

In un replay delle crypto-wars degli anni ’90, il consulente generale del FBI, Caproni, ha liquidato il fondo di timori sulla privacy e ha detto al Times che i fornitori di servizi “possono promettere un solido crittaggio. Devono solo capire come fornirci i semplici testi”.

Il senatore democratico del Vermont, Patrick Leahy, una decina di anni fa sostenne che la compilazione di statistiche sarebbe stata molto più attendibile per valutare i bisogni delle polizie e effettuare una politica efficace invece che affidarsi a voci infondate.”

“Da allora”, scrive Soghoian, “l’ Administrive Office (AO) della corte federale ha compilato un rapporto annuale sulle intercettazioni in cui viene rivelato che la crittografia non viene incontrata spesso nelle intercettazioni, e quando ciò avviene, non ferma in alcun modo il governo dal prendere le informazioni di cui ha bisogno”.

Alla luce di prove statistiche fornite dal governo stesso, la richiesta che i provider delle comunicazioni diano i dati personali dei loro clienti a misteriose agenzie di spionaggio governative è decisamente una decisione politica, e non, come falsamente affermato, “applicazione della legge”, figuriamoci un problema di “sicurezza nazionale”.

In fatti, mentre la polizia e le agenzie di intelligence ogni anno “guardano dentro a migliaia di email, attraverso motori di ricerca, foto album, “non ricevono l’ordine di intercettare i dati in quel preciso istante, invece,” ci dice Soghoian “loro semplicemente aspettano qualche minuto ed ottengono ciò che vogliono, dato che il fatto, è diventato una comunicazione memorizzata, come dice il href=”http://www.law.cornell.edu/uscode/18/usc_sec_18_00002703—-000-.html”>18 USC 2703”, lo Stored Communications Act.

“Sfortunatamente”, afferma Soghaian, “mentre abbiamo una buona conoscenza di quante agenzie di spionaggio sono in vigore ogni anno, non abbiamo idea di quante volte siano andati dai providers ad obbligarli di svelare le comunicazioni e i dati personali dei loro clienti.”

Quindi, “ci troviamo nella stessa situazione di 12 anni fa, dove ufficiali facevano affermazioni piene di aneddoti per le quali non c’erano prove che le potessero confutare.

Bruce Schneier, esperto di sicurezza, ha fatto notare che anche se la proposta può sembrare estrema… non è unica.” Affermando che sinistre leggi di spionaggio sono state “un tempo riservate ai paese totalitaristi”, Schneier scrive che “questa sorveglianza totale dei cittadini è passata in uso anche nel mondo democratico”.

Copiando le mosse di Svezia, Canada e Gran Bretagna, che hanno dato “alla loro polizia nuovi poteri per la sorveglianza di internet” obbligando “i provider di sistemi di comunicazioni a ridisegnare prodotti e servizi che vendono”, influenti ufficiali, come è loro abitudine, stanno bramando la capacità di trasformare tutti gli aspetti della vita giornaliera in “informazioni sempre disponibili”.

Oltretutto, come rivelato da Schneier e altri su Cryptohippie e Quintessenz, i paesi che si definiscono democratici, non i soliti sospetti come la Cina (il cui “Golden shield”, dopo tutto, è stato progettato da società occidentali), “stanno passando leggi sul mantenimento dati, forzando le società a tenere in memoria i dati dei loro clienti nel caso in cui possano servire per prossime investigazioni”.

Nel report del 2010, The Electronic Police State , Crypthippie ci ha informato che il mantenimento dei dati “è prova penale, pronta per essere usata in processo”, viene raccolta universalmente (preventivamente) e solo dopo usata nel procedimento giudiziario.

Come funziona questo sistema? Quali sono le caratteristiche che differenziano uno Stato di Polizia Elettronica dalla precedente forma di governo oppressivo? Cryptohippie dichiara:

“In uno Stato di Polizia Elettronica, ogni registrazione di camera di sorveglianza, ogni email mandata, ogni sito visitato, ogni post lasciato, ogni appunto scritto, ogni strisciata di carta di credito, ogni messaggio dal cellulare… saranno tutte prove, tenute in database. L’ individuo potrà essere accusata quando il governo lo vorrà.”

Il World Socialist Web Site fa notare che la proposta del regime Obama “va molto più in là di quanto immaginato dall’ amministrazione Bush”.

Mentre la Casa Bianca dichiara che sono necessarie nuove leggi per combattere il “crimine” e il “terrorismo”, il critico socialista Patrick Martin scrive che “l’ amministrazione Obama ha dato una definizione di ‘terrorismo’ così ampia che con questo termine sono incluse varie di forme di opposizione politica protette dalla costituzione, come la possibilità di parlare, scrivere, fare manifestazioni, e anche schedare ricorsi legali.”

Basta chiedere agli attivisti che il mese scorso hanno subito le prepotenze e i raid del FBI a Minneapolis e Chicago!

La American Civil LibertiesUnion (ACLU) ha denunciato la proposta e ha chiamato in causa il Congresso per rifiutare la richiesta di “mettere internet sotto controllo”.

Christopher Calabrese, consulente legale dell’ ACLU, ha deriso la mossa del governo, dicendo: “Spacciandosi per un riparazione tecnica, il governo cerca di fare un ulteriore passo verso una facile raccolta delle comunicazioni più private degli americani”.

Giro di vite per il Freedom of Information Act

Le suppliche da parte dei sostenitori delle libertà civili, probabilmente, cadranno nel vuoto nel Congresso dominato dai Democratici.

Mentre l’ amministrazione Obama si sta muovendo per mettere un ulteriore freno alla libertà di circolazione di informazioni, proprio mentre cerca gli accessi ai nostri dati, Politico ha riportato che l’ Office of Director of National Intelligence (ODNI) “sembra sul punto di prevalere nel tentativo di mettere alcune informazioni ricevute da altre agenzie di spionaggio fuori dalla portata delle richieste del Freedom of Information Act.”

Michael Leiter, direttore del National Counterterrorism Center (NCTC), ha fatto approvare un gravoso articolo del Intelligence Authorization Act che esenta dalle istanze del FOIA i cosiddetti “operational files” da 4 agenzie dei servizi segreti, CIA, NSA, National Reconnaissance Office e Naional Geospatial-Intelligence Agency.

La popolazione americana, a lungo bersaglio di una rete di spionaggio illegale da parte di intelligence e apparati di sicurezza, troverà presto un altra porta che le si chiuderà in faccia mentre l’ amministrazione rivendica nuovi considerevoli poteri, tra cui il diritto di assassinare cittadini americani considerati “terroristi,” ovunque essi siano, in segreto e senza il giusto processo.

E la chiamano trasparenza…

Tom Burghardt

Fonte: www.globalresearch.ca

Link: http://www.globalresearch.ca/index.php?context=va&aid=21295

4.10.2010

Traduzione per www.comedonchisciotte.org a cura di REIO

CANALE YOUTUBE: https://www.youtube.com/@ComeDonChisciotte2003

CANALE RUMBLE: https://rumble.com/user/comedonchisciotte

CANALE ODYSEE: https://odysee.com/@ComeDonChisciotte2003

CANALI UFFICIALI TELEGRAM:

Principale - https://t.me/comedonchisciotteorg

Notizie - https://t.me/comedonchisciotte_notizie

Salute - https://t.me/CDCPiuSalute

Video - https://t.me/comedonchisciotte_video

CANALE UFFICIALE WHATSAPP:

Principale - ComeDonChisciotte.org