La tecnologia di spionaggio britannica alimenta la guerra per procura in Ucraina

File trapelati rivelano che la società di spionaggio Anomaly 6 fornisce informazioni all'esercito britannico tramite un'organizzazione coinvolta nell'attentato al ponte di Kerch e in altri pericolosi atti di sabotaggio nel conflitto ucraino

PAYPAL: Clicca qui

STRIPE: Clicca qui

In alternativa, è possibile effettuare un bonifico bancario (SEPA) utilizzando il nostro conto

Titolare del conto: Come Don Chisciotte

IBAN: BE41 9674 3446 7410

BIC: TRWIBEB1XXX

Causale: Raccolta fondi

KIT KLARENBERG

thegrayzone.com

Il 6 dicembre, The Grayzone aveva rivelato come le agenzie militari e di intelligence britanniche stessero impiegando la tecnologia creata dall’oscura società di intelligence privata Anomaly 6 per spiare illegalmente i cittadini di tutto il mondo.

La tecnologia dell’azienda trasforma efficacemente ogni individuo sulla Terra in un potenziale oggetto di sorveglianza e/o reclutamento, monitorando i movimenti del suo smartphone. Anomaly 6 incorpora il software di tracciamento nelle applicazioni più diffuse, quindi analizza stratificazioni di dati teoricamente anonimi per evidenziare una grande quantità di informazioni sensibili sul proprietario del dispositivo.

I servizi di Anomaly 6 sono forniti all’esercito e alle spie britanniche attraverso Prevail Partners, una compagnia militare privata che The Grayzone ha identificato come braccio destro di Whitehall [l’espressione Whitehall viene usata per indicare l’amministrazione di governo, ndt] nella sua guerra per procura in Ucraina. Prevail Partners ha reclutato un esercito segreto di terroristi per conto di Kiev, ed ha contribuito a pianificare l’attentato al ponte di Kerch portato a termine dai servizi segreti ucraini.

Ora, The Grayzone è in grado di rivelare che Prevail sta sfruttando Anomaly 6 per fornire “intelligence con valenza decisionale all’intero impianto di difesa e sicurezza del Regno Unito.”

I file, trasmessi anonimamente alla redazione, rivelano che la Defense Intelligence Agency britannica (DIA) ha utilizzato la tecnologia di Anomaly 6 per monitorare e tracciare i movimenti del personale militare e dell’intelligence russa in tempo reale, sia a livello collettivo che individuale. Attraverso un’aggressiva opera di raccolta dati, questa tecnologia ha consentito la pianificazione di offensive militari, attacchi di artiglieria, omicidi, reclutamento di risorse e altre misure.

I file sollevano seri interrogativi sul fatto che la tecnologia di Anomaly 6 possa essere stata utilizzata durante il conflitto ucraino in una serie di operazioni mirate contro individui e infrastrutture specifici. Se ciò è vero, la Gran Bretagna ha la responsabilità ultima per l’esito di queste pericolose azioni, che in alcuni casi configurano crimini contro l’umanità.

Come The Grayzone ha già dimostrato, Anomaly 6 promuove la sua tecnologia come impeccabilmente precisa, mentre recupera enormi quantità di dati privati e prende di mira individui innocenti, dipingendoli falsamente come rischi per la sicurezza nazionale. Questo approccio maldestro aumenta l’ovvio rischio che cittadini russi e ucraini vengano erroneamente presi di mira dall’apparato di intelligence militare britannico, con conseguenze pericolose se non addirittura mortali.

L’intelligence militare britannica traccia i Russi “in tempo reale”

Quando, nel febbraio 2022, la Russia aveva invaso l’Ucraina, Anomaly 6 stava già fornendo i suoi servizi di sorveglianza al Ministero dell’Interno britannico tramite Prevail. Nel corso di diversi mesi, l’azienda ha accumulato un conto multimilionario.

Anomaly 6 ha venduto la sua tecnologia alla Gran Bretagna spacciandola come mezzo innovativo per tracciare i movimenti dei rifugiati appena arrivati nel Paese. A loro insaputa o senza il loro consenso, gli immigrati, non appena venivano registrati per l’immigrazione, venivano guidati attraverso “centri di raccolta dati passivi”. I loro telefoni venivano poi tenuti sotto controllo, nella speranza che potessero portare le autorità all’identificazione di bande criminali e trafficanti di esseri umani.

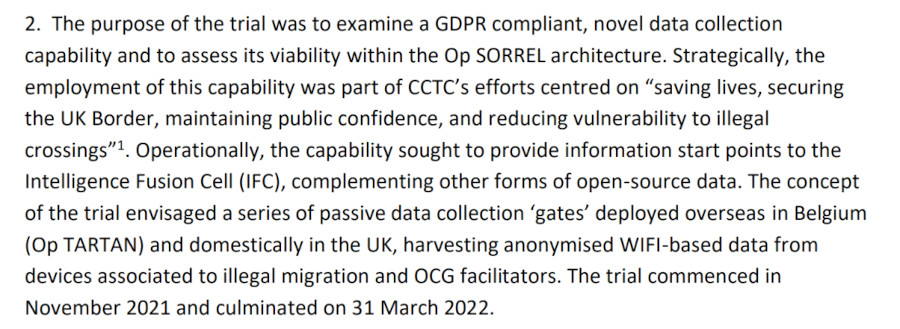

[2. Lo scopo della sperimentazione era quello di esaminare una nuova capacità di raccolta dati conforme al GDPR e di valutarne la fattibilità all’interno dell’architettura Op SORREL. Strategicamente, l’impiego di questa capacità faceva parte degli sforzi del CCTC incentrati sul “salvataggio di vite umane, la sicurezza del confine del Regno Unito, il mantenimento della fiducia del pubblico e la riduzione della vulnerabilità relativa agli attraversamenti illegali”. Dal punto di vista operativo, la capacità cercava di fornire input informativi alla Intelligence Fusion Cell (IFC), integrando altre forme di dati open-source. Il concetto di sperimentazione prevedeva una serie di “cancelli” di raccolta dati passivi dispiegati all’estero in Belgio (Op TARTAN) e sul territorio nazionale, nel Regno Unito, per raccogliere dati anonimizzati basati su WIFl da dispositivi associati all’immigrazione clandestina e ai facilitatori OCG. La sperimentazione era iniziata nel novembre 2021 e si era conclusa il 31 marzo 2022.]

È probabile che questa connivenza sia stata del tutto illegale ai sensi delle leggi sulla protezione dei dati e della Convenzione europea dei diritti dell’uomo.

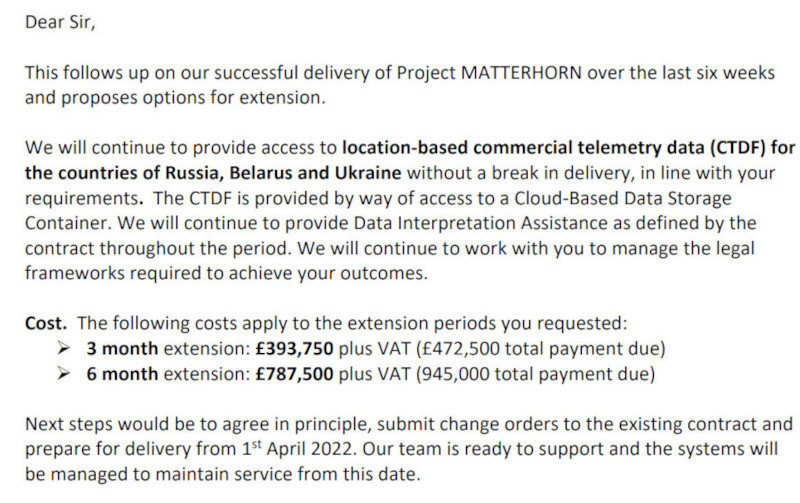

Non appena Mosca aveva lanciato la sua operazione militare, il governo britannico aveva approfondito il suo coinvolgimento con Anomaly 6. La Defense Intelligence Agency di Londra aveva dato vita quello che aveva chiamato “Project MATTERHORN”, un’operazione della durata di sei settimane in cui Prevail, tramite dati di Anomaly 6, aveva fornito “dati di telemetria commerciale basati sulla posizione” in Bielorussia, Russia e Ucraina [La telemetria è una tecnologia informatica che permette la misurazione e la trascrizione di Informazioni, ndt].

[Egregio Signore,

La presente fa seguito al successo ottenuto dal Progetto MATTERHORN nelle ultime sei settimane e propone alcune opzioni di estensione.

Continueremo a fornire l’accesso ai dati di telemetria commerciale (CTDF) basati sulla localizzazione per i paesi di Russia, Bielorussia e Ucraina senza interruzioni nella fornitura, in linea con la vostra richiesta. Il CTDF viene fornito tramite l’accesso ad un contenitore di archiviazione dati basato su cloud. Continueremo a fornire assistenza per l’interpretazione dei dati, come previsto dal contratto, per tutto il periodo. Continueremo a collaborare con il cliente per la gestione dei quadri giuridici legali necessari per raggiungere i vostri risultati.

Costi. I seguenti costi si applicano ai periodi di proroga richiesti:

> Proroga di 3 mesi: 393.750 sterline più IVA (472.500 sterline di pagamento totale).

> Proroga di 6 mesi: 787.500 sterline più IVA (945.000 sterline di pagamento totale).

I prossimi passi saranno l’approvazione di principio, la presentazione di ordini di modifica al contratto esistente e la preparazione per la consegna a partire dall’1 aprile 2022. Il nostro team è pronto a prestare sostegno e i sistemi saranno gestiti per mantenere il servizio a partire da questa data.]

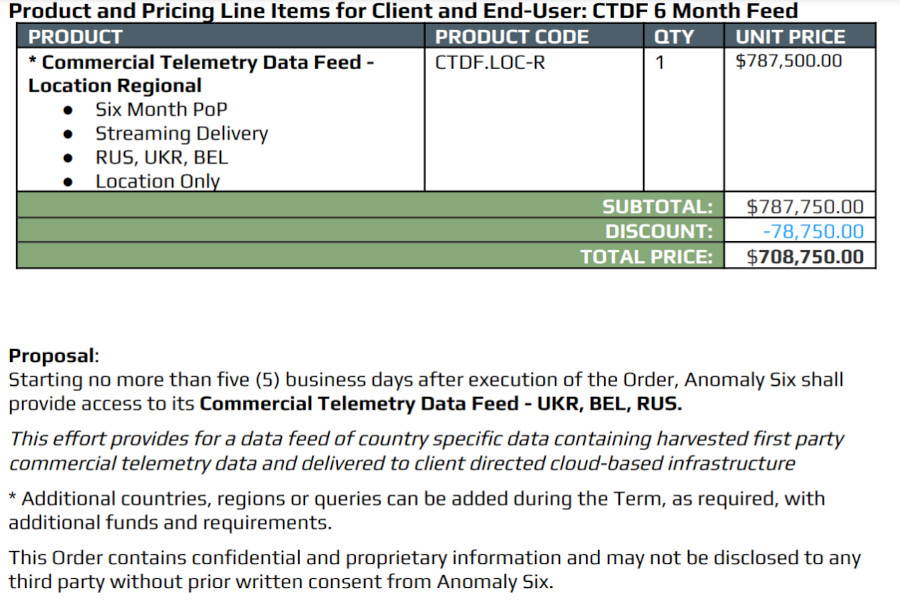

Sei settimane dopo, Prevail aveva contattato la DIA delineando i costi dei pacchetti di estensione di tre e sei mesi. Apparentemente l’Agenzia aveva accettato la seconda offerta; due giorni dopo aver ricevuto la presentazione di Anomaly 6, la società aveva fornito a Prevail un preventivo dettagliato e un contratto.

Per 708.750 dollari in un semestre, Anomaly 6 era stata incaricata di fornire “un feed di dati specifici per Paese contenente dati di telemetria commerciale e consegnati direttamente sul cloud del cliente”. Se la DIA lo avesse richiesto, “ulteriori Paesi, regioni o località” avrebbero potuto essere aggiunti in qualsiasi momento per tutta la durata del contratto.

Non è difficile capire perché i servizi di Anomaly 6 erano stati considerati così preziosi dalla DIA. I file esaminati da The Grayzone includono casi di studio che mostrano come la tecnologia dell’azienda fosse stata utilizzata sia prima che dopo l’operazione russa “per ottenere una comprensione pressoché in tempo reale” della disposizione di “truppe, attrezzature e materiali letali” russi.

Non è difficile capire perché i servizi di Anomaly 6 erano stati considerati così preziosi dalla DIA. I file esaminati da The Grayzone includono casi di studio che mostrano come la tecnologia dell’azienda fosse stata utilizzata sia prima che dopo l’operazione russa “per ottenere una comprensione pressoché in tempo reale” della disposizione di “truppe, attrezzature e materiali letali” russi.

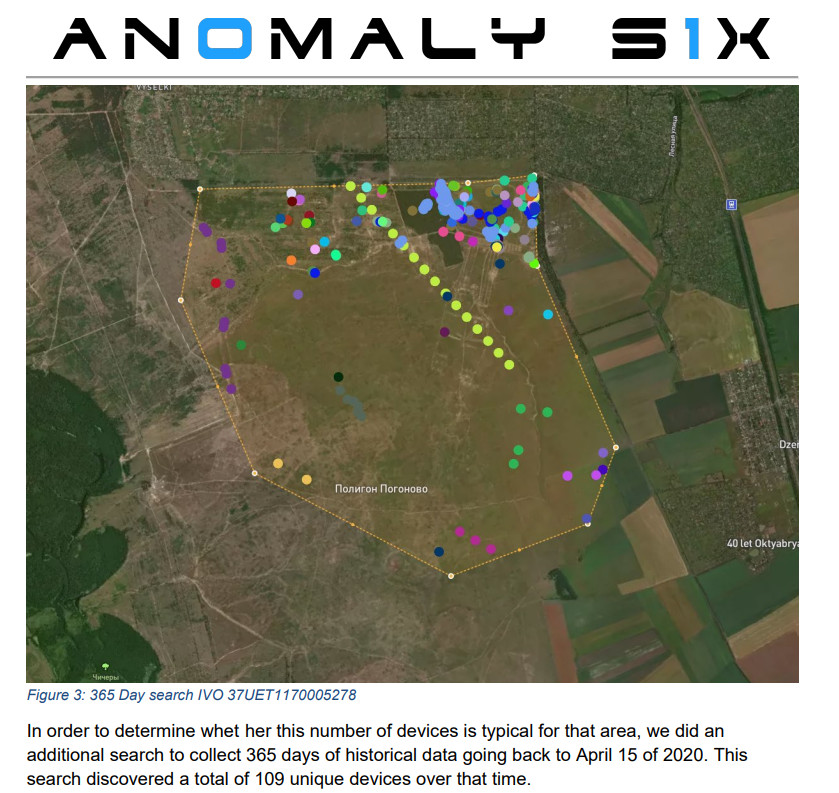

Ad esempio, Anomaly 6 aveva monitorato il potenziamento militare pre-invasione di Mosca, a partire dall’aprile 2021. Raccogliendo i segnali degli smartphone generati in un’area di addestramento dell’esercito russo a sud di Voronezh, la società aveva identificato oltre 100 dispositivi che erano stati utilizzati presso la struttura, ed era stata in grado di determinare un chiaro “schema di vita”, compresi gli indirizzi di casa (o “posti-letto”), le aree e i siti visitati di frequente e i luoghi di lavoro, per ciascun utente.

Queste informazioni, secondo Anomaly 6, avrebbero potuto essere utilizzate per “osservare i movimenti delle truppe in una potenziale zona di conflitto” e molto altro ancora: “la combinazione di questi dati con altri set di dati, sia open source che classificati, consente al cliente di effettuare missioni di successo.”

Queste informazioni, secondo Anomaly 6, avrebbero potuto essere utilizzate per “osservare i movimenti delle truppe in una potenziale zona di conflitto” e molto altro ancora: “la combinazione di questi dati con altri set di dati, sia open source che classificati, consente al cliente di effettuare missioni di successo.”

Lo spyware di Anomaly 6 era stato utilizzato anche per “confermare” i rapporti sulla presenza di “Siriani addestrati dai Russi” nel conflitto ucraino, incrociando i dati degli smartphone attivi in Siria nel 2021 con quelli rilevati in Ucraina nel marzo 2022. Alcuni [degli smartphone ‘siriani’] erano stati rintracciati nella struttura di addestramento di Voronezh, che, secondo la società, “potrebbe essere un centro dove i Siriani vengono integrati nelle forze russe sull’asse di Kharkiv”.

“Si tratta principalmente di singoli dispositivi, ma è molto probabile che siano indicativi di gruppi più grandi. È molto probabile che ci siano altri Siriani in questi luoghi”, aveva ipotizzato Anomaly 6.

Tuttavia, l’azienda non aveva considerato la possibilità di aver, a tutti gli effetti, rintracciato i dispositivi dei consiglieri militari russi distaccati a Damasco, prima del loro trasferimento in Ucraina. Anche i principali think tank occidentali avevano respinto l’ idea che nel teatro ucraino fossero attivi combattenti siriani. È stato solo negli ultimi mesi di quest’anno [2022] che la Russia avrebbe formalmente schierato tali forze.

Tuttavia, l’azienda non aveva considerato la possibilità di aver, a tutti gli effetti, rintracciato i dispositivi dei consiglieri militari russi distaccati a Damasco, prima del loro trasferimento in Ucraina. Anche i principali think tank occidentali avevano respinto l’ idea che nel teatro ucraino fossero attivi combattenti siriani. È stato solo negli ultimi mesi di quest’anno [2022] che la Russia avrebbe formalmente schierato tali forze.

Anomaly 6 confonde le identità dei bersagli, mettendo a grave rischio persone innocenti

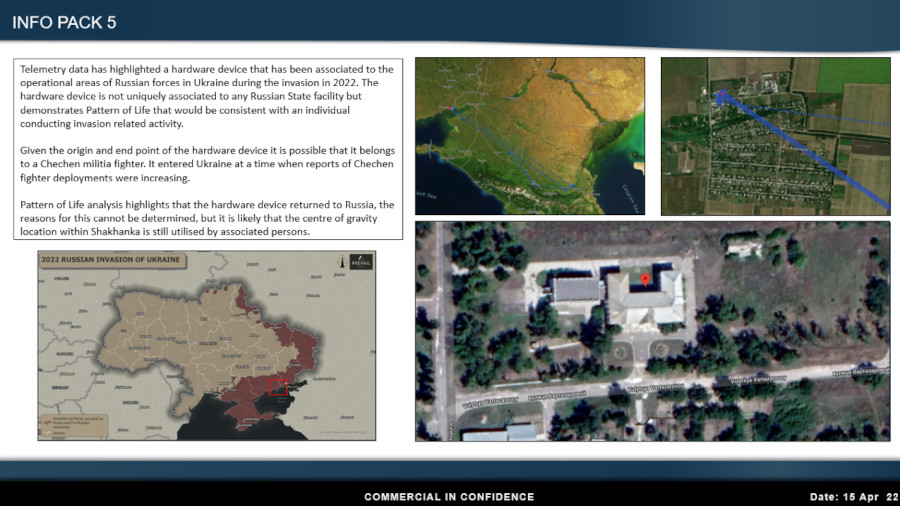

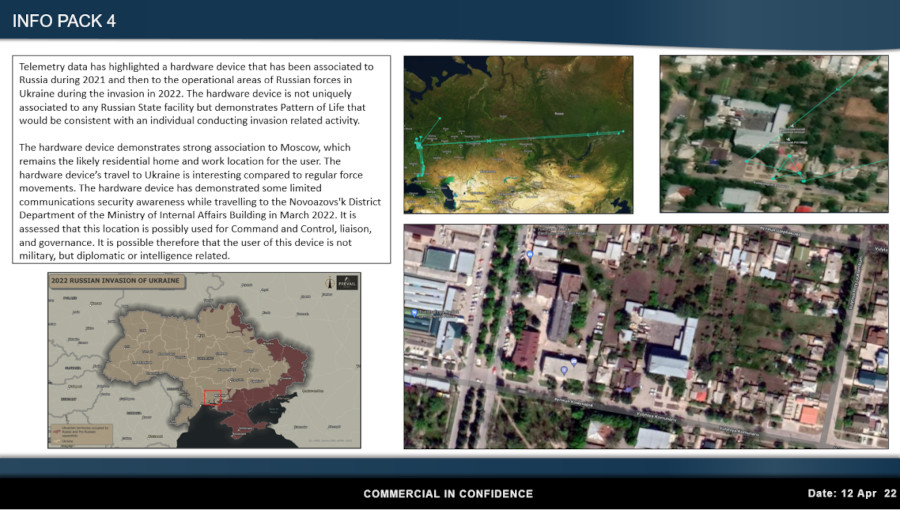

In altri casi, Anomaly 6 aveva affermato di aver raggiunto una capacità di identificazione del bersaglio estremamente precisa. Ad esempio, la società aveva rintracciato il dispositivo di un “combattente della milizia cecena” e aveva individuato “un dispositivo hardware associato all’Aerospace and Geo-intelligence Center” del GRU [Il servizio informativo militare dello Stato Maggiore delle Forze Armate Russe, ndt].

“Prima dell’invasione russa, il dispositivo aveva visitato una sede del GRU a Rostov-sul-Don, il Cremlino a Mosca e una località non identificata a Unecha”, si leggeva in una presentazione di Anomaly 6. “Il dispositivo era quindi attivo a Donetsk, in Ucraina, avendo attraversato il confine in data e ora sconosciute”.

“Prima dell’invasione russa, il dispositivo aveva visitato una sede del GRU a Rostov-sul-Don, il Cremlino a Mosca e una località non identificata a Unecha”, si leggeva in una presentazione di Anomaly 6. “Il dispositivo era quindi attivo a Donetsk, in Ucraina, avendo attraversato il confine in data e ora sconosciute”.

Questo individuo sembrava essere assai consapevole del rischio di essere rintracciato attraverso il proprio cellulare. Anomaly 6 aveva trovato difficile identificarne adeguatamente le “abitudini di vita”, cosa che indicava [secondo l’azienda] una potenziale “esperienza o consapevolezza sulla sicurezza delle comunicazioni”. Tuttavia, i dati raccolti avevano evidenziato un luogo a Donetsk visitato “più di ogni altro”, portando la società a ipotizzare che il soggetto fosse “collegato all’attività del GRU russo o dell’Advanced Force”.

Anomaly 6 aveva avuto più fortuna nel rintracciare un altro individuo il cui dispositivo indicava “abitudini di vita” coerenti con qualcuno che “conduceva attività legate all’invasione”. I movimenti indicavano che viveva e lavorava a Mosca, il che, agli occhi degli analisti dell’azienda, rendeva il viaggio in Ucraina “interessante rispetto ai normali movimenti di forze”. Anomaly 6 aveva identificato un’area di Donetsk, visitata dall’utente, che era “probabilmente utilizzata per comando e controllo, collegamento e governance”, ipotizzando che il dispositivo in questione fosse di un “diplomatico o di persona legata all’intelligence”.

Sebbene questo livello di dettaglio sembri impressionante, Anomaly 6 potrebbe aver erroneamente identificato almeno alcuni dei suoi obiettivi e persino i luoghi che apparentemente avrebbe visitato. Un case study di Anomaly 6 trapelato ed esposto da The Grayzone avrebbe identificato lo smartphone di un esperto di fisica nucleare con sede negli Stati Uniti che avrebbe viaggiato “numerose volte in Corea del Nord” tra marzo e agosto del 2019.

Sebbene questo livello di dettaglio sembri impressionante, Anomaly 6 potrebbe aver erroneamente identificato almeno alcuni dei suoi obiettivi e persino i luoghi che apparentemente avrebbe visitato. Un case study di Anomaly 6 trapelato ed esposto da The Grayzone avrebbe identificato lo smartphone di un esperto di fisica nucleare con sede negli Stati Uniti che avrebbe viaggiato “numerose volte in Corea del Nord” tra marzo e agosto del 2019.

Anomaly 6 aveva spiegato come come era riuscita ad ottenere i dati del soggetto (il nome, l’indirizzo, lo stato civile, il datore di lavoro e le foto dei figli, insieme alle scuole e alle università che avevano frequentato), in pratica collegando i loro smartphone ai siti che avevano visitato negli Stati Uniti. La compagnia riteneva che i presunti viaggi dell’accademico a Pyongyang lo rendessero un grave pericolo per il controspionaggio o una risorsa di intelligence pronta per il reclutamento.

Tuttavia, quando l’accademico era stato contattato da The Grayzone, aveva decisamente negato che lui (o il suo smartphone) fossero mai stati in Corea del Nord. Potrebbero essere stato sincero: i dati di geolocalizzazione degli smartphone possono essere molto imprecisi. Se è così, l’accademico e la sua famiglia erano finiti nel mirino di Anomaly 6 sulla base di un’analisi malamente pasticciata. In una zona di guerra attiva, un errore come questo rischia di costare vite innocenti.

La Gran Bretagna irrigidisce la determinazione degli Stati Uniti a tutti i livelli

Il 20 agosto, il servizio di sicurezza (SBU) dell’Ucraina, addestrato dalla CIA, aveva assassinato con un’autobomba Daria Dugina, la figlia del filosofo nazionalista russo Aleksandr Dugin, mentre viaggiava attraverso un sobborgo di Mosca. L’omicidio mirato era inteso come un messaggio al presidente russo Vladimir Putin, falsamente descritto dai media occidentali come un avido ammiratore di Dugin, nonostante non lo abbia mai incontrato.

Dato ciò che si sa sull’operazione per assassinare Aleksandr e Daria, la natura dello spyware di Anomaly 6 e il rapporto di Prevail con la SBU, è inevitabile chiedersi se per rintracciare la coppia era stata utilizzata la tecnologia dell’azienda.

Bisogna anche chiedersi se era stata Anomaly 6 ad istruire la filiale di Odessa della SBU su come attuare l’attentato al ponte di Kerch. Anche il tentativo di assassinare i leader della Russian State Space Corporation, Dmitry Rogozin e Artyom Melnikov, mentre cenavano in un ristorante di Donetsk sembra aver fatto affidamento su una tecnologia di tracciamento molto simile a quella prodotta da Anomaly 6.

Poi ci sono gli squadroni della morte del battaglione neonazista Azov che danno freneticamente la caccia ai “collaboratori” nel territorio precedentemente occupato dai Russi. Sarà stato concesso l’uso dello spyware di Anomaly 6 anche a loro?

Questi sono solo alcuni degli innumerevoli scenari in cui la tecnologia di Anomaly 6 potrebbe aver operato. E non è solo la DIA di Londra che può utilizzare tali servizi: per gentile concessione di Prevail possono farlo anche il quartier generale congiunto permanente della Gran Bretagna, varie unità di spionaggio militare d’élite, forze speciali come SAS e SBS, GCHQ, MI5 e MI6.

Il coinvolgimento di Prevail nell’attentato al ponte di Kerch dimostra ampiamente l’assoluta indifferenza dell’azienda per le vittime civili e il chiaro interesse per gli atti terroristici. Originariamente [Prevail] proponeva di andare oltre quanto effettivamente accaduto, e cioè far saltare in aria [sotto il ponte] una nave piena di nitrato di ammonio. La società aveva citato con approvazione e come esempio da emulare, la carneficina causata dall’esplosione di Beirut del 2020, che aveva ucciso centinaia di persone, ne aveva ferite migliaia e aveva causato miliardi di danni.

In quanto tale, sembra inconcepibile che i veterani delle forze speciali britanniche che gestiscono Prevail non possano non essere entusiasti di guidare le imprese più violente di Kiev, o siano riluttanti a compiere tali atti direttamente.

La condivisione dell’intelligence di Washington con l’Ucraina è ben nota e si è dimostrata fondamentale per l’esecuzione di una serie di operazioni di successo e azioni di controffensiva. Tuttavia, la Casa Bianca afferma di osservare rigidi limiti su ciò che rivela, al fine di prevenire un allargamento del conflitto con Mosca. Questo include il divieto di fornire informazioni mirate su alti funzionari russi.

Nessuna riserva o restrizione di questo tipo sembra esistere a Londra. In effetti, la posizione di gran parte del governo britannico, dei servizi segreti e dell’esercito sembra essere che la guerra per procura debba essere intensificata il più possibile. All’interno dei circoli dell’intelligence militare londinese, qualsiasi esercizio di prudenza da parte dell’amministrazione Biden è visto come un segno di codardia.

Il 16 dicembre , il primo ministro Rishi Sunak aveva chiesto una verifica dell’andamento della guerra in Ucraina fino ad oggi. La notizia aveva suscitato negli ambienti di Whitehall il timore che il nuovo premier potesse emulare e quindi esacerbare la “prudenza” dell’amministrazione Biden. Una fonte anonima aveva rivelato alla BBC che, all’epoca, Londra aveva “rafforzato la determinazione degli Stati Uniti a tutti i livelli”, tramite “pressioni”.

“Non vogliamo che Rishi rafforzi la cautela di Biden. Vogliamo che [continui] a spingere nel modo in cui lo aveva fatto Boris”, avevano spiegato.

Il veterano capo dell’intelligence militare britannica, Chris Donnelly, aveva fatto eco a questa prospettiva in una agghiacciante e-mail inviata al brigadiere Julian Buczacki della prima brigata d’élite di intelligence, sorveglianza e ricognizione dell’esercito britannico poche ore dopo l’attentato al ponte di Kerch.

Donnelly, in quanto teorico del progetto, è l’eminenza grigia dietro quell’attacco. È anche la mente dell’esercito terroristico ucraino segreto di Prevail.

Invitato a servire come consigliere “esperto” di alto livello in “escalation” presso il capo di stato maggiore della difesa di Londra, Donnelly ha condannato l’approccio, apparentemente attento, di Biden al conflitto definendolo “così imprudente da non crederci” e “l’opposto della ‘deterrenza’.”

Con la leadership politica di Londra sotto una continua pressione per accettare la visione radicale del conflitto di Donnelly, sembra quasi certo che il Regno Unito cercherà mezzi nuovi e più sfacciati per cercare l’escalation nella guerra con la Russia. Le forze riunite attorno a Prevail sono determinate ad abbandonare ogni prudenza, anche a costo di provocare un inverno nucleare.

Kit Klarenberg

Fonte: thegrayzone.com

Link: https://thegrayzone.com/2023/01/03/british-spy-tech-ukraine-war/

03.01.2023

Tradotto da Papaconscio e rivisto da Markus per comedonchisciotte.org

Kit Klarenberg è un giornalista investigativo che esplora il ruolo dei servizi di intelligence nel plasmare la politica e l’opinione pubblica.

CANALE YOUTUBE: https://www.youtube.com/@ComeDonChisciotte2003

CANALE RUMBLE: https://rumble.com/user/comedonchisciotte

CANALE ODYSEE: https://odysee.com/@ComeDonChisciotte2003

CANALI UFFICIALI TELEGRAM:

Principale - https://t.me/comedonchisciotteorg

Notizie - https://t.me/comedonchisciotte_notizie

Salute - https://t.me/CDCPiuSalute

Video - https://t.me/comedonchisciotte_video

CANALE UFFICIALE WHATSAPP:

Principale - ComeDonChisciotte.org